Passwortsicherheit: Neue Richtlinien und Tipps

Worauf sollte ich bei der Wahl eines Passworts achten? Wie erstelle ich ein sicheres Passwort das ich mir aber auch gut merken kann? Die altbekannten Richtlinien für Kennwörter werden für Endanwender nicht mehr empfohlen, denn sie bringen keine zusätzliche Sicherheit. Im Gegenteil. In diesem Tutorial erfahrt ihr die Dos und Dont’s zum Thema Passwortsicherheit, und erhaltet zusätzlich noch nützliche Sicherheitstipps.

Diesen Artikel gibt es auch als Video auf YouTube:

Alte Passwort-Richtlinien eher problematisch

Die meisten von euch werden diese Empfehlungen zum Erstellen eines Passworts sicher irgendwann schon einmal gehört haben: Mindestens 8 Zeichen lang, möglichst komplex aufgebaut mit Buchstaben, Zahlen, Sonderzeichen, und es dürfen keine Klartext-Wörter aus dem Wörterbuch verwendet werden. Außerdem soll ein Passwort – unabhängig davon ob nötig oder nicht – regelmäßig alle 90 Tage geändert werden. Die alten Passwort-Richtlinien orientierten sich an dem Prinzip „Komplexität vor Länge„, und stammen ursprünglich u.a. von Bill Burr, einem ehemaligen Manager des amerikanischen National Institute of Standards and Technology (NIST). Burr bereut diese Empfehlungen mittlerweile, denn wie man feststellte, bringen sie dem Otto-Normal-User keine zusätzliche Sicherheit. Es ist sogar eher so, dass Anwender ihre Kennwörter aufgrund des geforderten komplexen Aufbaus („Zeichensalat“) häufiger vergessen. Außerdem ist die Rechenleistung von IT-Systemen stetig weiter gewachsen, und so bieten die damals empfohlenen 8-10 Zeichen heute häufig keinen ausreichenden Schutz mehr vor Bruteforce- und Wörterbuch-Attacken. Insgesamt sind die alten Richtlinien also eher ungünstig für die Passwortsicherheit. Nachwievor gilt aber: Ein Passwort sollte möglichst nur für einen einzigen Zugang und nicht für mehrere verwendet werden, und Zugangsdaten die man im geschäftlichen Umfeld nutzt sollten niemals auch im privaten Umfeld verwendet werden und umgekehrt.

Neue Richtlinien: Längere Passwörter, dafür aber Klartext erlaubt

Die neuen Passwort-Richtlinien könnten zusammengefasst werden unter dem Prinzip „Länge vor Komplexität„. Zur Erinnerung, wir sprechen hier für die Empfehlungen für Endanwender. Bei IT-Systemen mit sensiblen Daten oder gar Hochsicherheitsumgebungen gelten natürlich nochmal andere Regeln. Das NIST hat dazu übrigens neue Digital Identity Guidelines veröffentlicht.

Passwörter sollten heute mindestens 14-20 Zeichen lang sein. Die gute Nachricht ist, dass Passwörter nicht unbedingt aus Zeichensalat bestehen müssen. Auch Klartext-Worte dürfen enthalten sein. Wichtig jedoch: Die verwendeten Begriffe dürfen in keinem logischen Zusammenhang und auch nicht mit euch selbst in Verbindung stehen. Die Sicherheit definiert sich jetzt also hauptsächlich über die Länge des Passworts. Es sollten aber nachwievor Groß- und Kleinbuchstaben verwendet und Zahlen oder Sonderzeichen in das Passwort eingebaut werden.

Wie im vorigen Kapitel schon erwähnt, sollten Passwörter immer nur für einen Zugang verwendet werden. Da man sich aber nicht unbedingt 200 verschiedene Passwörter merken kann, empfiehlt sich der Einsatz von Passwort-Managern, wie unten im letzten Kapitel erklärt wird. Endanwender brauchen ein Passwort nicht mehr prophylaktisch alle 90 Tage zu ändern, sondern nur dann, wenn es erforderlich ist. Also wenn ihre Zugangsdaten kompromittiert wurden und in fremde Händen geraten sind. Dazu später mehr.

Beispiele für ein sicheres und gut merkbares Passwort

Da Klartext-Worte grundsätzlich erlaubt sind, ist eigentlich nur eure Kreativität gefragt. Ihr könnt z.B. einfach mehrere zusammenhanglose Worte aneinanderreihen, oder einen lustigen aber inhaltlich unlogischen Satz erstellen, einen eigenen Reim ersinnen oder auch lange Fantasieworte kreieren. Je ungewöhnlicher oder lustiger, umso besser lässt es sich merken. Jedoch wie gesagt, die fertige Phrase muss einzigartig sein (keine bekannten Zitate/Aussprüche/Reime) und sollte inhaltlich keinen Sinn ergeben. Hier folgen ein paar praktische Beispiele, damit ihr eine Idee davon bekommt, wie eure zukünftigen Passwörter aussehen und aufgebaut sein könnten:

Da Klartext-Worte grundsätzlich erlaubt sind, ist eigentlich nur eure Kreativität gefragt. Ihr könnt z.B. einfach mehrere zusammenhanglose Worte aneinanderreihen, oder einen lustigen aber inhaltlich unlogischen Satz erstellen, einen eigenen Reim ersinnen oder auch lange Fantasieworte kreieren. Je ungewöhnlicher oder lustiger, umso besser lässt es sich merken. Jedoch wie gesagt, die fertige Phrase muss einzigartig sein (keine bekannten Zitate/Aussprüche/Reime) und sollte inhaltlich keinen Sinn ergeben. Hier folgen ein paar praktische Beispiele, damit ihr eine Idee davon bekommt, wie eure zukünftigen Passwörter aussehen und aufgebaut sein könnten:

- MeinroterAffehat9Haare

Ein unsinniger Satz mit einer eingebauten Zahl. Je kurioser der Satz, umso besser könnt ihr ihn euch merken. - Foto-Topf-auf-den-Kopf

Ein selbst ausgedachter, unbekannter Reim, mit einem Sonderzeichen als Trennzeichen. - 3baumloseWaldhosenträger

Eine unsinnige Wortkomposition die es so nicht gibt, mit eingebauter Zahl

Zwei weitere Methoden seien hier der Vollständigkeit halber noch erwähnt:

- L33t/Sp34k

Leet-Speak: Buchstaben werden durch Zahlen/Sonderzeichen ersetzt. - JSkibA8LC

Man denkt sich einen Satz aus und nimmt von jedem Wort jeweils den Anfangsbuchstaben. In diesem Beispiel lautet der Satz „Jeden Samstag kaufe ich bei ALDI 8 Liter Cola“.

Meiner Ansicht nach sind die beiden letztgenannten Methoden nicht mehr empfehlenswert, da sie zwei Nachteile mit sich bringen: Bei den so erstellen Passwörtern besteht die Gefahr, dass sie zu kurz geraten. Außerdem führt es zu komplexen Passwörtern, bei denen man sich leicht vertippt.

Passwortsicherheit: Ist mein Passwort stark genug und noch geheim?

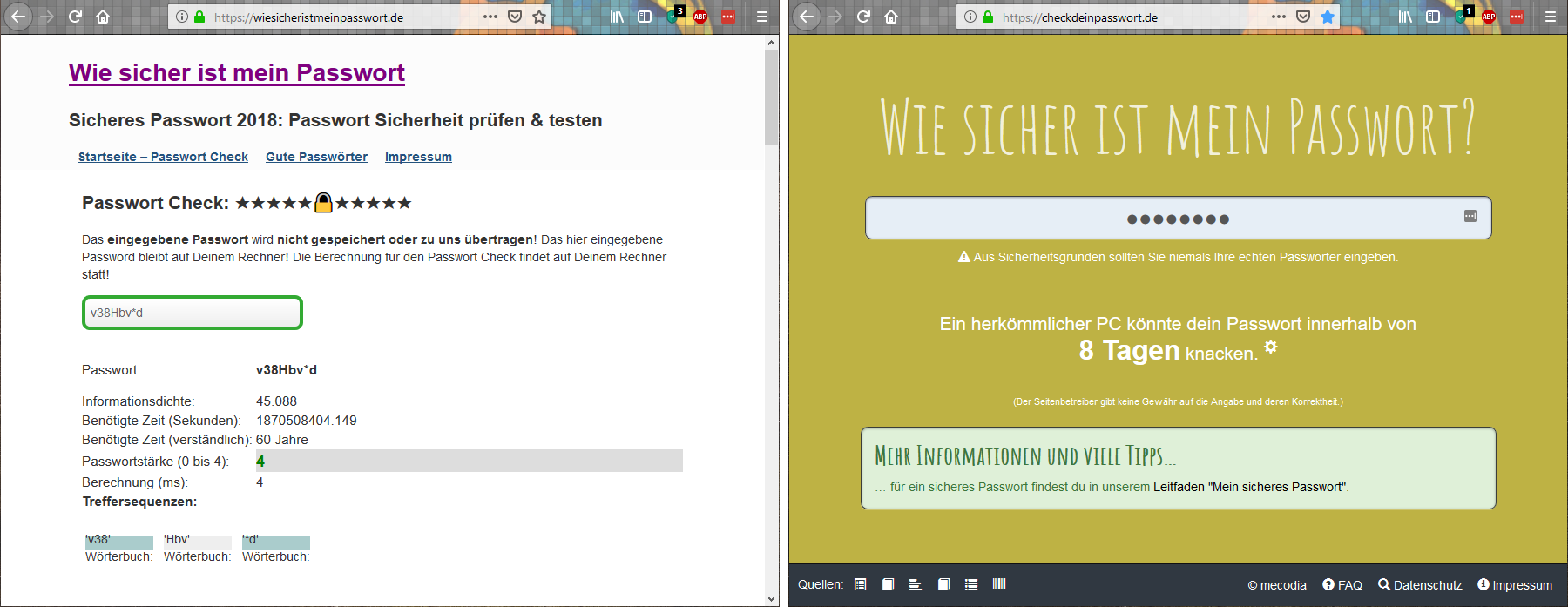

Es kann nicht schaden, eure Passwörter bzw. deren Aufbau auf die Passwortstärke hin überprüfen zu lassen. Empfehlenswert dazu sind die Websites wiesicheristmeinpasswort.de, checkdeinpasswort.de und der Passwort-Check auf experte.de. Letztere prüft gleichzeitig auch noch, ob das eingegebene Passwort bereits in einem Daten-Leak aufgetaucht ist. Um sicher zu gehen, solltet ihr am besten alle drei Websites verwenden, da die Ergebnisse aufgrund unterschiedlicher Berechnungsgrundlagen teilweise stark variieren. Verwendet kein Passwort, wenn es auf einer der Websites als schwach bewertet wird.

Euer Passwort kann allerdings noch so stark sein – wenn es erstmal durch einen Leak (Hack/Datenleck) in Umlauf gerät, bietet es keinen Schutz mehr. Wenn z.B. die Datenbank einer Website gehackt wurde, auf der ihr euch mal registriert hattet, und eure Zugangsdaten in fremde Hände geraten, dann ist das Passwort kompromittiert und sollte sofort geändert und auch nicht für andere Accounts wiederverwendet werden. Um heraus zu finden ob ihr betroffen seid, nutzt den Identity Leak Checker sowie Have I Been Pwned. Auf diesen Websites wird in erster Linie nicht euer Passwort geprüft, sondern die E-Mail-Adresse, mit der ihr euch auf Websites üblicherweise registriert. Tragt eure E-Mail-Adresse ein, welche dann mit umfangreichen Datenbanken aus bekannten Leaks abgeglichen wird. Beim Identity Leak Checker erhaltet ihr das Ergebnis per E-Mail, bei Have I Been Pwned wird das Ergebnis direkt im Browser angezeigt. Sollte ein Befund vorliegen, dann solltet ihr umgehend auf den angegebenen Websites euer Passwort ändern. Wenn ihr das ursprüngliche Passwort auch noch für weitere Accounts verwendet haben solltet, dann – Glückwunsch – dürft ihr es auf allen betreffenden Websites ebenfalls ändern. Ansonsten riskiert ihr auch dort die Übernahme eurer Accounts durch Fremde.

Sollte eure E-Mail-Adresse in einem Leak aufgetaucht sein, müsst ihr die Zugangsdaten auf den entsprechenden Websites sofort ändern

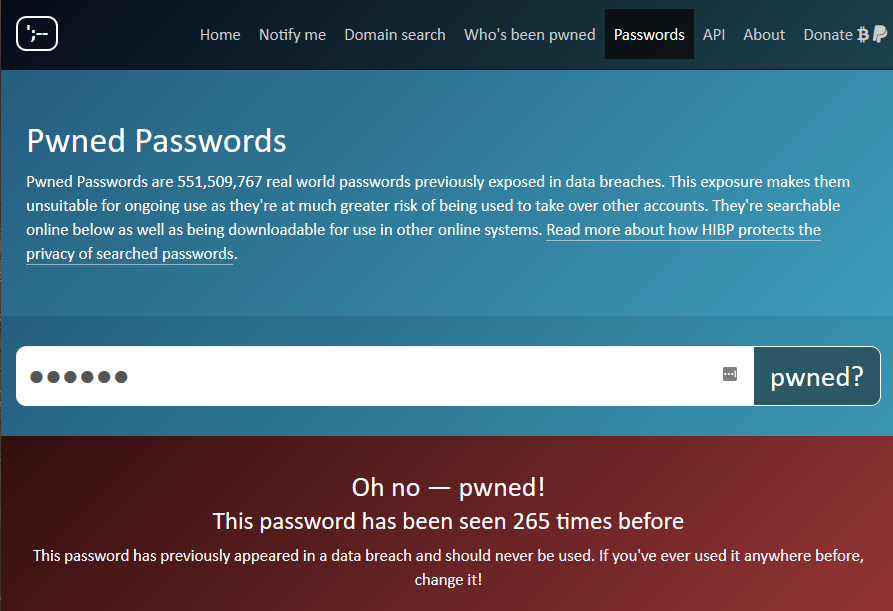

Auf der Website von Have I Been Pwned könnt ihr euch übrigens oben über den Menüpunkt „Notify me“ für eine automatische Benachrichtigung eintragen lassen. Sollte eure angegebene E-Mail-Adresse in der Zukunft in einem Leak auftauchen, werdet ihr sofort benachrichtigt. Praktisch! Und noch eine nützliche Funktion zum Thema Passwortsicherheit: Über den Menüpunkt „Passwords“ könnt ihr eure Passwörter direkt mit über einer halben Milliarde bereits bekannter Passwörter abgleichen lassen. Auch hier gilt: Ist euer Passwort schon bekannt, ändert es sofort und nutzt es auch künftig nicht mehr für andere Accounts.

Wie gelangen Passwörter eigentlich in fremde Hände?

Falls ihr euch mal gefragt habt, wie es überhaupt möglich ist, dass eure Zugangsdaten in Umlauf geraten können, findet ihr hier eine Auflistung der häufigsten Einfallstore und Methoden.

Technisch

Um an eure Zugangsdaten zu gelangen, gibt es technische Methoden gegen die ihr euch als Endanwender teilweise nur schwer bis gar nicht schützen könnt:

-

Hacken von IT-Systemen

Angreifer verschaffen sich durch das Ausnutzen von Schwachstellen und Sicherheitslücken Zugang zu Servern. Beliebt sind Webserver von Online-Dienstanbietern und Webshops, sowie auch lokale Intranetserver von Firmen. Wenn es dem Angreifer gelingt, Zugriff auf das Dateisystem und/oder Datenbankserver zu erlangen, wird i.d.R. das komplette System nach abgespeicherten Passwörtern durchsucht, und vor allem eine Kopie von den Datenbanken gezogen. Da Passwörter in Datenbanken meistens nicht im Klartext sondern nur als verschleierte Hashwerte gespeichert werden, muss der Angreifer anschließend diese Hashwerte cracken, um an die Passwörter zu gelangen. Dazu kommen Brute-Force- und Dictionary-Attacken zum Einsatz. Bei der Brute-Force-Attacke geht es, wie der Name schon andeutet, um rohe Gewalt. Hierbei werden möglichst viele Zeichenkombinationen aus Buchstaben, Sonderzeichen und Zahlen berechnet. Diese Methode führt theoretisch immer zum Erfolg, es ist jedoch eine Frage der Zeit und hängt davon ab, wie lange ein Passwort und wie groß der verwendete Zeichensatz ist. Euer bester Schutz dagegen ist ein langes Passwort. Bei der Dictionary-Attacke hingegen werden verschiedene umfangreiche Wortlisten zu Hilfe genommen: Wörterbücher, Lexika, Markenregister, usw. Und dann wird einfach durchprobiert. Denn leider verwenden noch viele User in ihren Passwörtern einfach nur ihren Echtnamen, Marken- oder Firmennamen, oder einfache Wörter, wahlweise mit einer Zahl hinten dran (z.B. 01, oder die aktuelle Jahreszahl, oder Jahreszahl des Geburtstags, der Heirat, etc.). Daher kann eine Wörterbuch-Attacke einen Angreifer je nach Fall viel schneller zum Ziel führen. -

Phishing und infizieren von Computern

Ganz ohne hacken kann man einen Benutzer auch einfach direkt nach seinen Zugangsdaten fragen, bequem per E-Mail. Es wird natürlich anders formuliert, die E-Mail erscheint im Gewand eines Onlineshops, einer Bank oder anderen Institution. Der User wird unter mehr oder weniger nachvollziehbarem Vorwand aufgefordert, einen Link in der E-Mail anzuklicken. Dieser führt auf eine Internetseite – meist eine nachgebastelte Kopie der Originalseite. Und dort soll der User dann seine Zugangsdaten eingeben. Tut er das, landen diese augenblicklich beim Angreifer.

Eine weitere Methode ist das Infizieren eines PCs durch Schadsoftware, die als Rechnung o.ä. getarnt im Anhang einer E-Mail mitgesendet wird. Hat sich die Malware erst einmal auf einem PC eingenistet, durchsucht sie i.d.R. sofort den PC nach Zugangsdaten und fungiert meist auch als Keylogger, zeichnet also sämtliche Tastatureingaben auf. Außerdem übernimmt sie die Kontrolle über den PC und verbreitet sich im Netzwerk weiter auf andere Computer.

Ein Opfer von Phishing und Malware zu werden, lässt sich gut vermeiden, indem man im Online-Dschungel immer achtsam und skeptisch bleibt.

Sozial

Aber man muss kein Hacker sein, um an fremde Zugangsdaten zu gelangen. Oftmals geben User ihre Zugangsdaten von sich aus preis.

- Eine Pest für die Passwortsicherheit und ein Ärgernis für viele IT-Admins sind auf Zettel geschriebene Zugangsdaten, die in der Nähe des Geräts versteckt oder gar direkt an den Bildschirm geklebt werden. Ebenfalls nicht zu unterschätzen ist das Shoulder-Surfing, bei dem man einfach jemandem während der Passworteingabe über die Schulter schaut. Nicht umsonst findet man bei PIN-Kartenterminals in Banken und Kaufhäusern den kleinen Hinweis, das Tastenfeld während der Eingabe mit der freien Hand abzudecken.

-

Eine weitere Angriffsart ist das Social Engineering, bei dem sich ein Angreifer telefonisch oder per E-Mail als jemand anderes ausgibt und das Opfer dazu bringen will, sensible Informationen oder auch direkt Zugangsdaten preiszugeben. Besonders perfide dabei ist, dass man heute nicht nur E-Mail-Adressen fälschen kann, sondern über spezielle Internetdienste auch die Telefonnummer. Wenn bei euch also mal das Telefon klingeln sollte, und ein angeblicher Mitarbeiter eurer Bank oder die „IT-Abteilung“ der Firma in der ihr arbeitet nach euren Zugangsdaten fragt, sollten eure Alarmglocken läuten.

Ebenfalls beliebt sind Scams, also Betrügereien, meist per Telefon. Hierzulande z.B. in Form von „Umfragen“ oder Gewinnspielbenachrichtigungen. Besonders in den USA weit verbreitet ist der sog. „Technical Support Scam“, bei dem man ungefragt von einem angeblichen Microsoft Support Mitarbeiter kontaktiert wird. Meist unter dem Vorwand, dass man einen Virus oder Trojaner auf dem PC des Opfers entdeckt hätte und diesen gegen eine Gebühr entfernen würde. Das ganze läuft darauf hinaus, dass das Opfer dem Angreifer eine Fernwartung auf den eigenen PC ermöglicht und letztlich eine recht hohe Summe für eine angebliche Dienstleistung bezahlen soll. Die Scammer greifen dabei möglichst viele persönliche Daten und Dateien des Opfers ab und verschlüsseln oft noch die Festplatte des PCs sodass das Opfer nach einem PC-Neustart keinen Zugriff mehr darauf hat.

Tipps für mehr Sicherheit

Nicht nur in Bezug auf die Passwortsicherheit, sondern auch für den allgemeinen Schutz im täglichen IT-Dschungel helfen euch die folgenden zusätzlichen Empfehlungen weiter:

- Besucht Webseiten möglichst immer nur über eine verschlüsselte Verbindung. Zu erkennen ist das im Browser über das Schlosssymbol in der Adressleiste, sowie über das „s“ in https:// einer URL.

- Meidet öffentliche WLANs. Und falls ihr euer Tablet/Smartphone/Notebook doch mit einem verbinden wollt, nutzt ein VPN.

- Ändert die vom Hersteller voreingestellten Standard-Passwörter von netzwerkfähigen Geräten wie Internet-Router, Smart-TVs, etc.

- Nutzt wenn möglich die Zwei-Faktor-Authentifizierung. Viele Online-Plattformen bieten das mittlerweile optional an.

- Wenn ihr eine eigene Website/einen Blog betreibt, richtet eine Login-Protection ein. Viele CMS wie WordPress bieten entsprechende Plugins an.

- Nutzt einen Passwort-Manager zum Speichern und Verwalten eurer Zugangsdaten. Eine beliebte Offline-Variante ist das kostenlose OpenSource-Tool KeePass. Es gibt natürlich auch einige Online-Passwort-Manager wie z.B. LastPass, die sich per praktischem Plugin in den Browser einbinden lassen.

- Benutzt euer Gehirn und bleibt immer achtsam und skeptisch im Umgang mit euren Passwörtern und auf Online-Streifzügen.

Alex

14. Juni 2019 um 11:41 Uhr

Ich bin definitiv für „Foto-Topf-auf-den-Kopf“. 😀

Schön wieder hier von dir zu lesen.

Wünsche dir ein baldiges, angenehmes und passwortsicheres Wochenende! 😉